Isi kandungan:

- Pengarang John Day [email protected].

- Public 2024-01-30 11:10.

- Diubah suai terakhir 2025-01-23 15:01.

Semakin banyak kehidupan kita dihantar ke awan besar di langit yang merupakan internet, semakin sukar untuk tetap aman dan peribadi dalam pengembaraan internet peribadi anda. Sama ada anda mengakses maklumat sensitif yang ingin anda rahsiakan, cuba mengelakkan had yang diletakkan di mana atau apa yang boleh anda lawati di rangkaian anda, atau sama ada anda hanya mahukan pengalaman melayari yang lebih selamat, nasihat yang paling biasa saya dengar agar tetap selamat di internet adalah menggunakan Rangkaian Peribadi Maya (atau VPN secara ringkas).

VPN menawarkan dua perkhidmatan hebat dalam satu pakej, di mana mereka menyulitkan semua paket maklumat yang dihantar melalui mereka, dan mereka membuat perkhidmatan jarak jauh yang berada di rangkaian yang sama dengan rangkaian tempatan untuk mesin yang anda gunakan untuk menyambung. Sekiranya pelayan VPN saya berada di Jerman dan saya menyambung ke VPN saya dari komputer riba di Australia, komputer riba saya sekarang akan mempunyai alamat IP dari Jerman!

Titik utama dengan perkhidmatan VPN yang lebih popular adalah, banyak jenis peranti berada dalam situasi di mana mereka tidak dapat dikonfigurasi untuk menggunakan klien VPN, atau tidak memiliki klien VPN yang tersedia untuk digunakan. Oleh itu, kami mahu peranti kami disambungkan ke VPN kami, tetapi untuk mesin lain yang tidak dapat dihubungkan dengan klien VPN yang sederhana, kami mahu mereka disambungkan ke VPN kami tanpa mengetahui bahawa mereka disambungkan! Masukkan Titik Akses VPN!

Langkah 1: Bahan

Bahan untuk projek ini rendah, tetapi semua item diperlukan.

Selain penghala rumah anda (yang saya anggap seharusnya anda miliki), anda akan memerlukannya

- 1 Raspberry Pi (lebih baik Raspberry Pi 3 atau lebih baik, tetapi selagi ia dapat menyokong sambungan ethernet, ia pasti baik!)

- 1 kabel Ethernet

- 1 dongle wifi (melainkan jika anda menggunakan Raspberry Pi 3, di mana anda boleh menggunakan wifi terpasang

- 1 bekalan kuasa 5V 2amp untuk Raspberry Pi

Langkah 2: Persediaan Titik Akses Wifi - Bahagian 1 - Alamat IP Statik untuk Wifi

Sebelum membuat sambungan VPN untuk Titik Akses Raspberry Pi kami, kami harus menetapkan Pi sebagai titik akses. Untuk melakukan ini, kami akan menggunakan pakej hostapd dan dnsmasq untuk Raspberry Pi. Hostapd adalah daemon ruang pengguna untuk menetapkan titik akses tanpa wayar dan pelayan pengesahan, sementara dnsmasq menyediakan infrastruktur rangkaian (DNS, DHCP, boot network, dll.) Untuk rangkaian kecil dan router rangkaian kecil.

Oleh itu, sebelum memulakan, pastikan anda mempunyai imej bersih OS Raspbian yang sedang berjalan di Pi, dengan kemas kini terkini. Anda juga ingin memastikan Raspberry Pi anda disambungkan ke penghala anda melalui sambungan Ethernet garis keras, BUKAN wifi! Akhirnya kami akan menerima permintaan sambungan dari peranti lain melalui modul wifi kami, jadi anda tidak mahu disambungkan ke penghala melalui modul yang sama. Sekiranya anda menggunakan Raspberry Pi Zero atau tambahan lama (yang belum ada dalam wifi), anda masih boleh menggunakan Raspberry Pi itu, anda hanya memerlukan USB wifi dongle.

Setelah menyambung ke Raspberry Pi anda (melalui SSH atau dengan monitor) pastikan ia terkini

sudo apt-get kemas kini

sudo apt-get peningkatan

Seterusnya, anda mahu memuat turun dan memasang hostapd dan dnsmasq

sudo apt-get install hostapd dnsmasq

Setelah pakej dipasang, kedua-dua program akan dimulakan secara automatik, tetapi kami ingin membuat perubahan pada konfigurasi mereka sebelum menjalankannya. Oleh itu, kami akan menghubungi kawalan sistem untuk menghentikan perkhidmatan yang berkaitan dengan program ini

sudo systemctl hentikan hostapd

sudo systemctl berhenti dnsmasq

Dengan perkhidmatan yang dihentikan sekarang, kami ingin memberikan alamat IP statik kepada kami, menggunakan fail konfigurasi dhcpcd yang terdapat di /etc/dhcpcd.conf

Sebelum melakukannya, kami ingin memastikan bahawa kami merujuk antara muka yang betul semasa memberikan alamat IP statik. Sekiranya menggunakan Raspberry Pi 3b atau Raspberry Pi Zero W, ia mesti disenaraikan sebagai wlan0. Sekiranya anda menggunakan dongle wifi, biasanya saya merasa lebih mudah menyambungkan dongle wifi ke penghala, ambil alamat IP baru dan kemudian periksa sambungan anda untuk mencari antara muka anda. Anda boleh memeriksa antara muka anda dengan menjalankan perintah berikut

ifconfig

Sekiranya anda menyemak gambar teratas yang dilampirkan pada langkah ini, anda dapat melihat (tolak alamat IP yang dikurangkan) antara muka yang diberikan pada Raspberry Pi saya. Dalam kes saya, saya menggunakan wlan0, tetapi bergantung pada persediaan anda. Seperti yang saya nyatakan sebelumnya, jika anda menggunakan dongle wifi, sambungkan ke rangkaian anda, jalankan perintah ifconfig, dan apa sahaja antara muka yang muncul yang mempunyai alamat IP yang sah dan bukan "eth0" atau "lo" akan menjadi antara muka yang anda mahukan untuk menggunakan.

Setelah mengetahui antara muka untuk penyesuai wifi saya, saya dapat memberikan alamat IP statik kepadanya dalam fail konfigurasi dhcpcd! Bawa konfigurasi dalam editor kegemaran anda (saya menggunakan nano).

sudo nano /etc/dhcpcd.conf

Di bahagian bawah konfigurasi, kami ingin menambahkan baris berikut, tetapi ganti "wlan0" dengan apa sahaja antara muka anda:

antara muka wlan0 ip_address statik = 192.168.220.nohook wpa_supplicant

Apa yang dilakukan oleh arahan ini ialah membuat ip statik 192.168.220.1 dan kemudian memberitahu antara muka wlan0 untuk tidak menghubungkan ke pemacu wpa_supplicant yang biasanya digunakan untuk antara muka ini untuk menyambung ke rangkaian lain. Kami melakukan ini sehingga (akhirnya) kami dapat menyiarkan isyarat kami sendiri melalui antara muka wlan0, dan bukannya menyambung ke rangkaian melalui antara muka ini.

Sekiranya anda menggunakan nano untuk membuat perubahan ini, simpan perubahan dengan menekan ctrl + x dan kemudian Y dan kemudian masukkan untuk menyimpan fail dan keluar dari nano. (ingat bahawa kita akan memasuki dan keluar dari nano sedikit dalam tutorial ini).

Akhirnya, agar perubahan ini berlaku, anda perlu memulakan semula Pi anda, atau hanya memulakan semula perkhidmatan dhcpcd untuk memuat semula konfigurasi dan menerapkan perubahan ini

sudo systemctl mulakan semula dhcpcd

Tunggu sebentar, dan kemudian jalankan perintah ifconfig sekali lagi untuk memeriksa dan melihat apakah perubahan anda berlaku. Saya akui, kadang-kadang saya telah mencuba ini dan penghala saya masih mempunyai pajakan yang sah pada alamat IP yang saya gunakan, jadi ia akan menyimpan alamat lama. Sekiranya ini berlaku, periksa semula semua perkara dalam konfigurasi anda, dan mulakan semula perkhidmatan dhcpcd.

Penyesuai wifi kami (semestinya) sekarang mempunyai alamat IP statik!

Seterusnya, konfigurasi hostapd dan dnsmasq!

Langkah 3: Persediaan Titik Akses Wifi - Bahagian 2 - Konfigurasi Hostapd

Dengan perubahan dhcpcd.conf, masa untuk memulakan dengan hostapd! Mulakan dengan membuat fail hostapd.conf baru di editor teks kegemaran anda (sekali lagi di nano untuk saya!)

sudo nano /etc/hostapd/hostapd.conf

Apabila anda memunculkan fail konfigurasi, salin teks berikut dan tempelkan ke dalam konfigurasi.

antara muka = wlan0driver = nl80211

hw_mode = g saluran = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 ign_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# Nama dan kata laluan rangkaian wifi ANDA HARUS TUKAR INI ssid = Pi-WifiFoLife # Frasa laluan rangkaian wpa_passphrase = Y0uSh0uldCh @ ng3M3

Setelah anda menampal, cari bahagian terakhir di bahagian bawah yang mempunyai "ssid =" dan "wpa_passphrase =". Inilah yang akan dipanggil oleh rangkaian wifi yang kami siapkan dan kata laluan untuk menyambung ke rangkaian wifi yang kami siapkan. JADI PASTI TUKAR PERUBAHAN INI KEPADA YANG LAIN! Anda telah diberi amaran.

Juga, jika anda menggunakan wifi dongle dan bukannya wifi bawaan, anda harus menukar bahagian antara muka di bahagian atas konfigurasi agar sesuai dengan antara muka untuk dongle wifi anda. Anda mungkin juga perlu menukar pemandu, bergantung pada model dongle wifi yang anda gunakan. Untuk senarai dongle wifi serasi (kebanyakan komprehensif), pemacu yang sesuai, dan halaman sokongan, saya dapati halaman ini sangat berguna! Periksa juga halaman sokongan untuk produk yang anda gunakan sekiranya tersekat. Ingat, jika anda dapat menyambung ke rangkaian anda lebih awal dalam tutorial dengan dongle wifi anda, ini bermakna mesti ada pemandu yang berfungsi untuk dongle pada pi anda di suatu tempat !!!

Sekarang kita mempunyai fail konfigurasi baru kita, kita harus memastikan bahawa kita memberitahu proses hostapd untuk merujuk file konfigurasi baru! mulakan dengan yang berikut:

sudo nano / etc / default / hostapd

Cari baris dalam fail yang baru kita buka yang berbunyi # DAEMON_CONF = "" dan ubah ini menjadi DAEMON_CONF = "/ etc / hostapd / hostapd.conf" (pastikan anda melepaskan tanda # di awal untuk melepaskan padang!)

Terdapat satu lagi fail konfigurasi untuk hostapd yang perlu kita kemas kini. Jalankan arahan berikut:

sudo nano /etc/init.d/hostapd

Perubahan ini hampir sama dengan yang sebelumnya. Cari bahagian DAEMON_CONF = dan gantikan dengan DAEMON_CONF = / etc / hostapd / hostapd.conf

Kemudian simpan dan keluar dari fail itu!

Hostapd kini dikonfigurasikan!

Langkah 4: Konfigurasi DNSMasq dan Pemajuan IP

Dengan hostapd sekarang dikonfigurasi (walaupun belum berjalan), kita sekarang dapat beralih ke dnsmasq!

Sebelum melompat dengan mengedit fail konfigurasi, kita dapat terus dan mengubah nama salah satu file konfigurasi yang asli, kerana kita tidak akan menggunakan apa-apa yang ada dalam file konfigurasi ini.

Melakukan perintah mv cepat dengan nama fail baru harus melakukan silap mata

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

Kemudian buat fail konfigurasi baru!

sudo nano /etc/dnsmasq.conf

Tanpa masuk ke dalam yang satu ini, saya hanya menyalin yang berikut dan menampalnya ke fail baru

antara muka = wlan0 # Gunakan antara muka wlan0 (atau apa sahaja antara muka yang tanpa wayar anda) pelayan = 1.1.1.1 # Cloudfare dhcp-range = 192.168.220.50, 192.168.220.150, 12j # julat IP dan masa pajakan

Garis teratas konfigurasi ini adalah untuk antara muka yang kami gunakan untuk menyiarkan isyarat kami, garis tengah adalah untuk Penyedia Perkhidmatan Nama Doman kami, dan kemudian intinya adalah julat alamat IP yang akan diberikan oleh Pi kepada pengguna yang terhubung ke Pi Wifi. Teruskan dan simpan fail ini dan kemudian keluar dari nano (atau vim, atau apa sahaja yang anda gunakan untuk perubahan fail).

Seterusnya, kita harus menetapkan fail konfigurasi systctl.conf untuk meneruskan semua lalu lintas yang masuk ke antara muka tanpa wayar untuk melalui sambungan ethernet

sudo nano /etc/sysctl.conf

Di dalam fail konfigurasi ini, yang harus Anda lakukan adalah melepaskan garis yang # net.ipv4.ip_forward = 1 dan simpan / keluar dari fail konfigurasi ini.

Sekarang kita telah menyiapkan penerusan, kita ingin menyiapkan NAT (Network Address Translation) antara antara muka tanpa wayar (wlan0) dan antara muka ethernet (eth0). Ini membantu untuk meneruskan semua lalu lintas dari wifi ke sambungan ethernet (dan akhirnya VPN!).

Tambahkan peraturan baru pada pilihan untuk penerusan NAT

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Peraturannya sekarang sudah disiapkan, tetapi iptable akan dibersihkan setiap kali Raspberry Pi dihidupkan semula, jadi kita harus menyimpan peraturan ini sehingga dapat dimuat kembali setiap kali Pi kita dimulakan semula.

sudo sh -c "iptables-save> /etc/iptables.ipv4.nat"

Peraturannya sekarang disimpan, tetapi kita harus mengemas kini fail konfigurasi rc.local tempatan Pi untuk memastikannya dimuat setiap masa!

Buka fail rc.local di editor kegemaran anda

sudo nano /etc/rc.local

dan cari bahagian yang mengatakan keluar 0

Tepat di atas garis itu (jangan hapus!) Tambahkan perintah berikut yang akan memuatkan semula peraturan NAT yang kami sediakan. Ia kini kelihatan seperti ini

iptables-restore </etc/iptables.ipv4.nat keluar0

Simpan dan keluar dari fail ini, dan sekarang semua konfigurasi kami harus dilakukan untuk titik akses!

Yang harus kita lakukan ialah memulakan perkhidmatan hostapd dan dnsmasq, dan menghidupkan semula Raspberry Pi kami!

sudo service hostapd mula

perkhidmatan sudo dnsmasq bermula

Uji untuk memastikan anda dapat melihat AP baru anda. Sekiranya semuanya disiapkan dengan betul, kini anda harus mempunyai pusat akses wifi di Raspberry Pi anda! Sekarang mulakan semula pi

rebo sudo

Seterusnya, buat sambungan OpenVPN!

Langkah 5: Konfigurasi Penyedia OpenVPN dan Penyedia Perkhidmatan VPN

Sekarang Pi kami menyiarkan wifi, masa untuk menyiapkan openvpn! Kami akan memulakan dengan memasang openvpn melalui apt-get install

sudo apt-get install openvpn -y

Setelah openvpn selesai memasang, kita harus menavigasi ke tempat kita akan menyimpan bukti kelayakan pengesahan dan fail konfigurasi openvpn kita.

cd / etc / openvpn

Perkara pertama yang akan kami lakukan di sini (dalam / etc / openvpn) ialah menyediakan fail teks yang akan kami simpan nama pengguna dan kata laluan kami untuk perkhidmatan VPN yang kami gunakan.

sudo nano auth.txt

Yang kita perlukan hanyalah menyimpan nama pengguna dan kata laluan dalam fail ini, tidak lain.

nama pengguna

kata laluan

Saya harus menambahkan bahawa pada ketika ini, anda harus mempunyai idea tentang siapa yang anda mahu gunakan sebagai perkhidmatan VPN untuk sambungan anda. Terdapat perdebatan yang luas sejauh mana perkhidmatan yang terbaik atau paling selamat, jadi belanjakan dan periksa ulasannya juga! Untuk tujuan tutorial ini, saya menggunakan Akses Internet Peribadi (PIA). Mereka cukup murah, dan dikenali kerana sangat dipercayai! Anda juga boleh menyediakan VPN anda untuk berakhir di hampir semua wilayah utama di dunia! Kanada? Rusia? Jepun? Tidak menjadi masalah!

Sekiranya anda menggunakan Akses Internet Peribadi, mereka juga mempunyai bahagian berguna dari laman web mereka, di mana anda boleh mengumpulkan jenis fail konfigurasi openvpn yang boleh anda gunakan dalam persediaan ini! Terdapat jenis konfigurasi openvpn lain yang boleh anda gunakan dengan penyedia lain, tetapi saya memutuskan untuk memilih yang satu ini.

Mana-mana penyedia perkhidmatan yang akhirnya anda pilih, anda memerlukan fail sambungan openvpn (harus diakhiri dengan.ovpn untuk jenis fail) dari penyedia perkhidmatan tersebut untuk menyambung. Untuk kesederhanaan, saya menamakan semula saya "connectionprofile.ovpn" sebelum memuatkannya ke Raspberry Pi saya. Sebaik sahaja anda memuat turun fail.ovpn pada Pi, atau memindahkannya ke Pi, pastikan fail tersebut berada di / etc / openvpn pada Pi anda.

Setelah memindahkan file vpn terbuka ke folder yang betul, kita kemudian harus mengubah jenis file kerana openvpn mengharapkan file konfigurasi yang berakhir dengan.conf dan bukan.ovpn. Semasa saya melakukan ini, saya masih mahu mengekalkan fail asalnya, sekiranya berlaku sesuatu yang funky, jadi saya hanya menggunakan arahan cp (kerana anda berada di / etc / openvpn, anda perlu menggunakan izin sudo untuk menjalankan arahan ini)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

Dengan konfigurasi profil openvpn yang dibuat, kita perlu membuat perubahan pantas untuk memberikan bukti kelayakan kita, jadi ada masa untuk melepaskan nano lagi!

sudo nano /etc/openvpn/connectionprofile.conf

Anda ingin mencari baris auth-user-pass dan menggantinya dengan auth-user-pass auth.txt

Ini memberitahu openvpn untuk mengambil fail kelayakan yang kami gunakan sebelumnya untuk mengesahkan profil yang kami sediakan.

Simpan dan keluar dari fail konfigurasi profil!

Itu semestinya segalanya untuk penyediaan VPN, tetapi kami ingin menguji bahawa semua konfigurasi kami disiapkan dengan betul sebelum menetapkan perkhidmatan VPN untuk dimulakan secara automatik. Jalankan arahan berikut untuk menguji sambungan VPN

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

Anda akan melihat sekumpulan teks bergulir ketika Pi membuat percubaan sambungan ke Penyedia Perkhidmatan VPN (semoga tidak ada mesej ralat!) Tetapi anda mahu meninggalkannya sehingga anda melihat Urutan Permulaan Selesai di tetingkap. Sekiranya anda akhirnya melihatnya, itu bermakna Pi anda disambungkan ke Penyedia Perkhidmatan VPN anda! Anda boleh teruskan dan membunuh prosesnya dengan menekan ctrl + c di tetingkap terminal.

Sekarang VPN berfungsi, kita harus membersihkan iptables semasa. Kita dapat menyelesaikannya dengan tiga perintah berikut

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

Oleh kerana kita telah mengeluarkan iptables, kita harus menetapkan semula peraturan nat yang telah kita buat sebelumnya dalam tutorial ini dengan menjalankan perintah berikut (perintah ini akan kelihatan biasa!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

Sekarang kita dapat menyimpan konfigurasi ini berbanding konfigurasi sebelumnya yang kita susun kembali pada langkah sebelumnya. (arahan ini juga kelihatan biasa!)

sudo sh -c "iptables-save> /etc/iptables.ipv4.nat"

Sekarang kita telah menetapkan peraturan NAT, kita harus mengubah konfigurasi lalai untuk openvpn untuk menggunakan profil yang kita siapkan. Kami melakukan ini dengan menyunting fail konfigurasi di / etc / default / openvpn

sudo nano / etc / default / openvpn

Cari baris yang bertuliskan # autostart = "all", lepaskan baris ini, dan ubah menjadi nama fail config openvpn anda (tolak.conf tentu saja!) Oleh itu, dalam kes saya, saya menukar baris ke autostart = " profil sambungan"

dan kemudian simpan dan keluar dari fail konfigurasi ini!

Itu semestinya segalanya untuk setu VPN! Cukup mulakan semula Pi, dan sahkan bahawa semuanya berfungsi dengan menyambung ke hotspot dan memeriksa alamat IP anda melalui laman web seperti whatismyip.com.

Dengan konfigurasi ini, ada kemungkinan alamat IP penghala Anda dapat dibocorkan melalui kebocoran DNS. Kami dapat memperbaikinya dengan mengubah DNS yang kami rujuk dalam file dhcpcd.conf untuk menunjuk ke perkhidmatan DNS luaran, seperti Cloudflare!

Buka fail dhcpcd.conf di editor kegemaran anda:

sudo nano /etc/dhcpcd.conf

Cari baris dalam config #static domain_name_servers = 192.168.0.1, lepaskan garis, dan ubah menjadi yang berikut: static domain_name_servers = 1.1.1.1 dan simpan / keluar dari fail konfigurasi. Mulakan semula Pi sekali lagi, dan sekarang anda boleh memeriksa semula bahawa alamat IP penghala anda tidak bocor melalui ipleak.net.

Perkara lain yang perlu diberi perhatian ialah alamat IP penghala anda mungkin bocor melalui WebRTC. WebRTC adalah platform yang digunakan oleh semua penyemak imbas moden untuk menyeragamkan komunikasi dengan lebih baik termasuk pesanan segera, persidangan video, dan streaming audio dan video. Produk sampingan dari platform ini ialah jika tidak dicentang, ia dapat membocorkan alamat IP penghala anda jika anda tersambung ke VPN. Cara termudah untuk mencegahnya dengan menggunakan pelanjutan penyambungan atau pemalam, seperti webrtc-leak-prevent.

Dengan semua persediaan yang ada sekarang, jika anda ingin memastikan semua lalu lintas internet anda disulitkan, anda boleh menyambung ke hotspot ini, dan semua lalu lintas anda akan disulitkan melalui VPN!

Semoga anda menikmati Instructable saya, sekarang selamatkan semua wifi !!

Disyorkan:

Lensa Makro Diy Dengan AF (Berbeza dengan Semua Lensa Makro DIY Lain): 4 Langkah (dengan Gambar)

Lensa Makro Diy Dengan AF (Berbeza dengan Semua Lensa Makro DIY Lain): Saya telah melihat banyak orang membuat lensa makro dengan lensa kit standard (Biasanya 18-55mm). Sebilangan besar lensa hanya melekat pada kamera ke belakang atau elemen depan dikeluarkan. Terdapat kelemahan untuk kedua-dua pilihan ini. Untuk memasang lensa

Akses Tukar Dengan Makey Makey: 3 Langkah (dengan Gambar)

Akses Tukar Dengan Makey Makey: Sistem dua suis ini menggunakan dulang pusingan (saya menggunakan ini dari IKEA), bahan konduktif (saya menggunakan aluminium dan pita tembaga tetapi anda selalu boleh menggunakan kerajang aluminium dapur lama), pita saluran, dan Makey Makey untuk membuat suis sentuhan sahaja. Sistem c

Elektronik Semua Musim, Semua Cuti, Subang LED: 8 Langkah (dengan Gambar)

Elektronik Semua Musim, Semua Cuti, Anting-anting LED: OK, jadi kami akan membuat anting-anting yang cukup maju. Ini BUKAN projek pemula, dan saya mengesyorkan mereka yang ingin meneruskannya, mulakan dengan projek yang lebih kecil dan gunakan kemahiran anda sehingga ini. Jadi pertama .. Perkara yang kita perlukan. (BAHAGIAN) (1) L

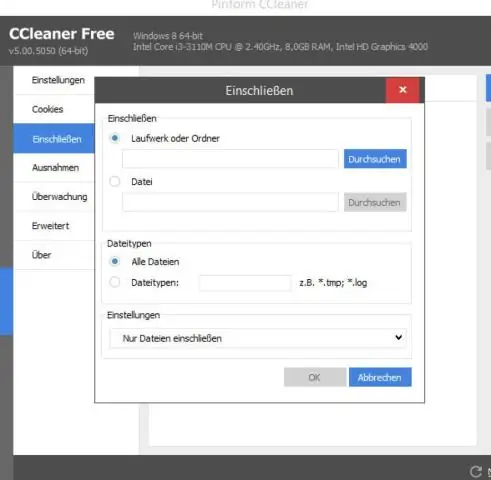

Amankan fail individu yang dipotong menggunakan hantar ke dengan Ccleaner: 4 Langkah

Secure Shred Individual Files Using Send to With Ccleaner: Instructable ini akan menunjukkan bahawa anda perlu menambahkan pilihan Send To pada klik kanan anda yang akan membolehkan anda menghapus file dengan CCleaner

Amankan Fail Individu yang Dipotong Menggunakan Hantar ke Dengan Ccleaner V2: 4 Langkah

Secure Shred Individual Files Using Send to With Ccleaner V2: Ini adalah versi yang lebih baik dari tutorial saya sebelumnya untuk menambahkan pilihan shredding ke menu "konteks" klik kanan anda dalam explorer yang akan membolehkan anda mencincang fail melalui Ccleaner. Kaedah ini menawarkan lebih banyak pendekatan langsung dan soes tidak memerlukan penambahan