Isi kandungan:

- Pengarang John Day [email protected].

- Public 2024-01-30 11:12.

- Diubah suai terakhir 2025-01-23 15:01.

Ini adalah tutorial yang sangat pendek berkaitan dengan satu aspek keselamatan siber - kekuatan perkhidmatan ssl di pelayan web anda. Latar belakangnya adalah bahawa layanan ssl di laman web Anda digunakan untuk memastikan bahawa tidak ada yang dapat meretas data yang sedang dikirim ke dan dari laman web anda. Terdapat serangan yang dipublikasikan dengan baik terhadap perkhidmatan SSL yang rentan seperti bug Heartbleed di OpenSSL dan bug Poodle yang mengeksploitasi kerentanan SSL 3.0. (Kawasan ini adalah sasaran bergerak sehingga anda perlu membina pengujian SSL ke dalam kitaran rancangan-do-check-act (PDCA) ISO 27001 anda.)

Apabila ssl dipasang di laman web anda menggunakan sijil dari penyedia yang dikenali, anda akan melihat bahawa laman web anda dapat diakses dari https://domainanda.com. Ini bermaksud bahawa data dihantar ke belakang dan ke depan dalam format yang dienkripsi. Sebaliknya, https://yourdomain.com atau enkripsi yang lemah memperlihatkan data yang dikirim dalam teks yang jelas yang bermaksud bahawa bahkan penggodam kiddy dapat mengakses data kata laluan anda dan lain-lain menggunakan alat yang tersedia seperti Wireshark.

Untuk sisa tutorial ini, saya menganggap bahawa anda akan menggunakan Apache sebagai pelayan web anda di Linux dan anda mempunyai akses ke pelayan web anda melalui emulator terminal seperti dempul. Untuk kesederhanaan, saya juga akan menganggap bahawa ISP anda telah memberikan sijil SSL anda dan anda mempunyai keupayaan untuk mengkonfigurasi semula beberapa aspeknya.

Langkah 1: Menguji Kekuatan Perkhidmatan SSL Anda

Cukup pergi ke https://www.ssllabs.com/ssltest/ dan masukkan nama domain anda di sebelah kotak Hostname dan pilih kotak centang "Jangan tunjukkan hasil di papan tulis" dan klik pada butang hantar. (Harap maklum bahawa anda tidak boleh menguji domain tanpa kebenaran terlebih dahulu dan anda tidak boleh menunjukkan hasil di papan tulis.)

Setelah ujian dijalankan, anda akan diberi skor dari F hingga A +. Anda akan diberi keputusan ujian terperinci yang diharapkan dapat menjelaskan kepada anda mengapa anda diberi skor yang diberikan.

Sebab yang sering berlaku adalah kerana anda menggunakan komponen yang sudah lapuk seperti cipher atau protokol. Saya akan memfokuskan pada cipher tidak lama lagi tetapi pertama sekali akan kata cepat mengenai protokol kriptografi.

Protokol kriptografi memberikan keselamatan komunikasi melalui rangkaian komputer. … Sambungan bersifat peribadi (atau selamat) kerana kriptografi simetri digunakan untuk mengenkripsi data yang dihantar. Dua protokol utama adalah TLS dan SSL. Yang terakhir dilarang digunakan dan pada gilirannya, TLS berkembang dan ketika saya menulis ini, versi terbaru adalah 1.3, walaupun dalam format draf. Dari segi praktikal, pada Januari 2018, anda seharusnya hanya mempunyai TLS v 1.2. didayakan. Mungkin akan berlaku perpindahan ke TLV v 1.3. sepanjang tahun 2018. Ujian Qualys akan menyenaraikan protokol kriptografi apa yang telah anda gunakan dan ketika ini, jika anda menggunakan di bawah TLS v 1.2., anda akan mendapat skor yang buruk.

Satu perkara terakhir yang perlu diperkatakan mengenai protokol kriptografi, apabila anda membeli pakej web dan sijil SSL dari ISP arus perdana seperti GoDaddy, ia akan menjadi TLS v 1.2. yang bagus tetapi semakin jauh, anda mungkin sukar untuk menaik taraf dengan mengatakan TLS v 1.3. Secara peribadi, saya memasang sijil SSL saya sendiri dan oleh itu saya mengawal nasib saya sendiri, untuk bercakap.

Langkah 2: Mengonfigurasi semula Apache untuk Membuat Perubahan SSL

Salah satu bidang penting yang diuji dalam ujian Qualys SSL dan fokus bahagian ini adalah suite Cipher yang menentukan kekuatan enkripsi data anda yang dihantar. Berikut adalah contoh output dari ujian SSL Qualys di salah satu domain saya.

Cipher Suites # TLS 1.2 (suite di server-pilihan perintah) TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 (eq. 3072 bit RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (eq. 3072 bit RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (eq. 3072 bit RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (eku. 3072 bit RSA) FS128

Anda mungkin menghabiskan banyak masa untuk mengatur semula konfigurasi Apache anda untuk membuang garis merah (gagal) dari laporan ujian Qualys anda tetapi saya mengesyorkan pendekatan berikut untuk mendapatkan tetapan Cipher Suite yang terbaik.

1) Lawati laman web Apache dan dapatkan cadangan mereka untuk menggunakan Cipher Suite. Semasa menulis, saya mengikuti pautan ini -

2) Tambahkan tetapan yang disyorkan ke fail konfigurasi Apache anda dan mulakan semula Apache. Ini adalah pengaturan yang disyorkan oleh mereka yang saya gunakan.

SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-CHACHA20-POLY1305: ECDHE-ECA-ECA-ECA-ECA-ECA -AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256

Catatan - Salah satu cabarannya adalah mencari fail mana yang anda perlukan untuk mengubah arahan SSLCipherSuite anda, Untuk melakukan ini, masuk ke Putty dan log masuk ke direktori dll (sudo cd / etc) Cari direktori apache seperti apache2 atau http. Seterusnya, lakukan carian di direktori apache seperti berikut: grep -r "SSLCipherSuite" / etc / apache2 - Ini akan memberi anda output yang serupa dengan ini:

/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite TINGGI: MEDIUM:! aNULL:! MD5:! RC4:! DES / etc / apache2 / mods-available / ssl.conf: #SSLCipherSuite TINGGI:! aNULL: ! MD5:! RC4:! DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH + AESGCM: DH + AESGCM: ECDH + AES256: DH + AES256: ECDH + AES128: DH + AES: ECDH + 3DES: DH + 3DES: RSA + AESGCM: RSA + AES: RSA + 3DES:! ANULL:! MD5:! DSS

Perkara penting yang perlu diberi perhatian ialah fail /etc/apache2/mods-available/ssl.conf atau apa sahaja yang menjadi milik anda. Buka fail menggunakan editor seperti nano dan pergi ke bahagian # SSL Cipher Suite:. Seterusnya ganti entri yang ada dalam SSLCipherSuite arahan dengan yang di atas dari laman web Apache. Ingatlah komen arahan SSLCipherSuite lama dan mulakan semula Apache - dalam kes saya, saya melakukan ini dengan menaip sudo /etc/init.d/apache2 mulakan semula

Perhatikan bahawa kadang-kadang anda mungkin perlu membuang cipher tertentu yang memberi anda skor ujian Qualys SSL rendah (katakan kerana kelemahan baru telah ditemui) walaupun anda telah menggunakan tetapan Apache yang disyorkan. Contohnya ialah jika baris berikut muncul dengan warna merah (gagal) pada laporan Qualys anda TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) Langkah pertama adalah mencari kod mana yang perlu anda ubah dalam arahan Apache SSLCipherSuite anda. Untuk mencari kod, pergi ke https://www.openssl.org/docs/man1.0.2/apps/ciphers… - ini menunjukkan kodnya seperti berikut: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

Ambil ECDHE-RSA-AES256-GCM-SHA384 dan keluarkan dari entri yang anda tambahkan sebagai arahan Apache Apache SSLCipherSuite dan kemudian tambahkan hingga akhir dengan mendahului dengan:!

Sekali lagi, mulakan semula Apache dan uji semula

Langkah 3: Kesimpulannya

Saya ada bahawa anda telah mempelajari sesuatu tentang ujian SSL. Masih banyak yang perlu dipelajari mengenai perkara ini tetapi mudah-mudahan, saya telah menunjukkan anda ke arah yang betul. Dalam tutorial seterusnya, saya akan merangkumi bidang Cyber Security yang lain, jadi nantikan.

Disyorkan:

Sediakan Pelayan Penjejakan GPS Anda Sendiri pada Raspberry Pi: 8 Langkah

Sediakan Pelayan Penjejakan GPS Anda Sendiri pada Raspberry Pi: Dalam projek ini, saya akan menunjukkan kepada anda cara menyediakan pelayan penjejakan GPS anda sendiri pada Raspberry pi. Ia tidak perlu menjadi Raspberry pi, kerana perisian yang akan kita gunakan untuk pelacakan pelayan tersedia untuk Windows dan Linux sebagai wel

ESP8266 Pemantauan Suhu Nodemcu Menggunakan DHT11 pada Pelayan Web Tempatan - Dapatkan Suhu & Kelembapan Bilik di Penyemak Imbas Anda: 6 Langkah

ESP8266 Pemantauan Suhu Nodemcu Menggunakan DHT11 pada Pelayan Web Tempatan | Dapatkan Suhu & Kelembapan Bilik di Penyemak Imbas Anda: Hai kawan-kawan hari ini kita akan membuat kelembapan & sistem pemantauan suhu menggunakan ESP 8266 NODEMCU & Sensor suhu DHT11. Suhu dan kelembapan akan diperolehi dari DHT11 Sensor & ia dapat dilihat pada penyemak imbas yang laman webnya akan diuruskan

Doakan Anda Pelayan Xyzzy pada Raspberry Pi: 19 Langkah

Pretend You Xyzzy Server di Raspberry Pi: Panduan ini akan menunjukkan kepada anda cara menyediakan pelayan Pretend You Xyzzy (PYX) pada Raspberry Pi. Saya menyebutnya XyzzyPiPretend You Xyzzy adalah klon Kad terbuka terhadap kemanusiaan sumber terbuka dalam talian yang dimainkan dalam penyemak imbas web. Pada Android anda juga boleh menggunakan Clien

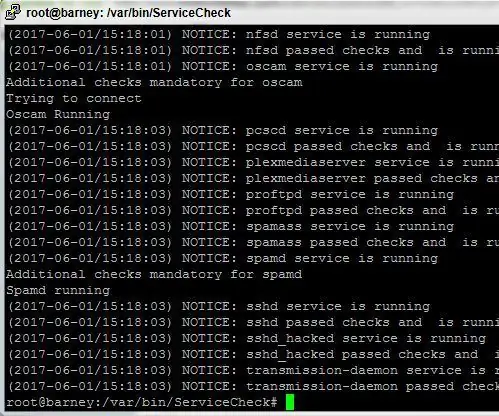

Skrip Monitor Perkhidmatan untuk Pelayan Linux: 4 Langkah

Skrip Monitor Perkhidmatan untuk Pelayan Linux: Mempunyai sistem yang stabil dan sentiasa berjalan, walaupun anda menggunakan Linux boleh menjadi tugas yang sukar. Kerana kerumitan pakej perisian moden dan pengekodan yang buruk, pasti beberapa proses mungkin terhenti dari semasa ke semasa. Ini boleh menjadi perkara buruk jika anda

Memasang Host Maya Baru di Pelayan Web Apache: 3 Langkah

Memasang Host Maya Baru di Pelayan Web Apache: Tujuan tutorial ini adalah melalui proses mengkonfigurasi dan memulakan hos maya pelayan web Apache baru. Hos maya adalah " profil " yang mengesan hos DNS mana (mis., www.MyOtherhostname.com) yang dipanggil untuk