Isi kandungan:

- Langkah 1: PASANG KALI LINUX

- Langkah 2:

- Langkah 3:

- Langkah 4:

- Langkah 5:

- Langkah 6:

- Langkah 7:

- Langkah 8:

- Langkah 9:

- Langkah 10:

- Langkah 11:

- Langkah 12:

- Langkah 13:

- Langkah 14:

- Langkah 15:

- Langkah 16:

- Langkah 17:

- Langkah 18:

- Langkah 19:

- Langkah 20:

- Langkah 21:

- Langkah 22:

- Langkah 23:

- Langkah 24:

- Langkah 25:

- Langkah 26:

- Langkah 27:

- Langkah 28:

- Langkah 29:

- Langkah 30: MULAI HACKING !!!!!!!

- Langkah 31:

- Langkah 32:

- Langkah 33:

- Langkah 34:

- Langkah 35:

- Langkah 36:

- Langkah 37:

- Langkah 38:

- Langkah 39:

- Langkah 40:

- Langkah 41:

- Langkah 42:

- Langkah 43:

- Langkah 44:

- Pengarang John Day day@howwhatproduce.com.

- Public 2024-01-30 11:07.

- Diubah suai terakhir 2025-06-01 06:10.

Kali Linux dapat digunakan untuk banyak hal, tetapi mungkin paling terkenal dengan kemampuannya untuk melakukan ujian penembusan, atau "menggodam", rangkaian WPA dan WPA2. Terdapat ratusan aplikasi Windows yang mendakwa mereka dapat menggodam WPA; jangan dapatkannya! Itu hanyalah penipuan, yang digunakan oleh penggodam profesional, untuk memikat penggodam pemula atau wannabe agar mereka diretas. Hanya ada satu cara penggodam masuk ke rangkaian anda, dan itu adalah dengan OS berasaskan Linux, kad tanpa wayar yang mampu memonitor mod, dan aircrack-ng atau yang serupa. Perhatikan juga bahawa, walaupun dengan alat ini, retak Wi-Fi bukan untuk pemula. Bermain dengannya memerlukan pengetahuan asas tentang bagaimana pengesahan WPA berfungsi, dan biasa dengan Kali Linux dan alatnya, jadi mana-mana penggodam yang mendapat akses ke rangkaian anda mungkin bukan pemula.

CATATAN * GUNAKAN INI DENGAN KEBENARAN WIFI LAIN DI MANA ANDA MENGUJI UJIAN INI

GUNAKANNYA PADA RISIKO SENDIRI !!

Langkah 1: PASANG KALI LINUX

Mula-mula kita perlu memuat turun Kali dari https://kali.org/downloads/. Sekiranya anda mempunyai komputer berkemampuan 64-bit (seperti saya), anda mungkin akan menginginkan Kali versi 64-bit kerana prestasi. Luaskan menu lungsur turun untuk mencari versi yang anda perlukan. Pilih versi 64-bit HANYA jika anda mempunyai komputer 64-bit.

Langkah 2:

Sekiranya anda tidak mempunyai program torrent, maka klik "ISO" di sebelah versi Kali yang sesuai dan pilih "Simpan" apabila pemberitahuan muat turun muncul di penyemak imbas anda dan simpan ke lokasi yang mudah diingat. Sekiranya anda mempunyai program torrent, maka saya sangat mengesyorkan menggunakan pilihan torrent, kerana jauh lebih pantas. Klik "Torrent" di sebelah versi Kali yang sesuai dan Simpan fail ".torrent" ke lokasi yang mudah diingat / diakses. Sekarang buka program Torrent anda (saya menggunakan uTorrent), klik "Tambahkan torrent baru", pilih " fail.torrent ", dan pilih pilihan yang sesuai untuk memuat turunnya. Sekarang tunggu Kali memuat turun, ini mungkin mengambil masa beberapa jam, bergantung pada kelajuan internet anda.

Langkah 3:

Apabila Kali selesai memuat turun, buka Pemain VMware dan klik Buat MESIN maya baru.

Langkah 4:

Di tetingkap yang terbuka, pilih fail gambar cakera Pemasang (iso), semak ke lokasi dan pilih fail ISO Kali Linux yang baru anda muat turun.

Langkah 5:

Pada langkah seterusnya, pilih nama untuk mesin maya. Saya akan menamakannya Tutorial Kali untuk tutorial ini. Anda juga perlu memilih lokasi untuknya, saya cadangkan membuat folder bernama "Mesin maya" di Dokumen Saya. Kemudian klik Seterusnya.

Langkah 6:

Langkah seterusnya, anda perlu memilih ukuran maksimum untuk Kali. Saya cadangkan melakukan sekurang-kurangnya 30 GB kerana Kali cenderung berkembang dari masa ke masa. Setelah memasukkan nilai yang anda inginkan (tidak kurang dari 20 GB) ubah pilihan seterusnya untuk Menyimpan cakera maya sebagai satu fail dan klik Seterusnya.

Langkah 7:

Di tetingkap berikutnya, kita perlu menyesuaikan beberapa tetapan perkakasan, jadi klik pada butang Customize Hardware….

Langkah 8:

Anda sekarang akan disajikan dengan tetingkap Perkakasan. Pilih Memori di bahagian kiri tetingkap, dan luncurkan gelangsar di sebelah kanan sekurang-kurangnya 512 MB *. Oleh kerana saya mempunyai 8 GB RAM di komputer, saya akan meletakkannya pada 2 GB (2000 Mb). * Perhatikan, anda harus memberikan mesin maya maksimum separuh RAM yang terpasang di komputer anda. Sekiranya komputer anda mempunyai RAM 4 GB, maka maksimum yang anda mahu luncurkan ialah 2 GB. Sekiranya komputer anda mempunyai 8 GB, maka anda boleh mencapai maksimum 4 GB, dll

Sekarang serlahkan Pemproses di bahagian kiri. Pilihan ini sangat bergantung pada komputer anda, jika anda mempunyai banyak pemproses, maka anda boleh memilih dua atau lebih. Sekiranya anda mempunyai komputer biasa, dengan dua atau kurang, maka saya cadangkan tinggalkan nombor ini pada satu.

Teruskan, klik pada Network Adapter di sebelah kiri. Di sebelah kanan, alihkan titik ke pilihan Bridged (atas). Sekarang klik pada butang Configure Adapters.

Di tetingkap kecil yang muncul, hapus centang semua kotak kecuali kotak di sebelah penyesuai rangkaian biasa anda dan tekan OK.

Anda kini boleh mengklik Tutup di bahagian bawah tetingkap Perkakasan dan kemudian klik Selesai di Wizard

Langkah 9:

Selepas anda klik Selesai tetingkap akan ditutup dan fail mesin maya baru akan ditambahkan ke perpustakaan VM. Sekarang yang harus kita lakukan ialah memulakan Kali dan memasangnya! Untuk melakukan ini, sorot nama mesin maya yang baru dibuat dengan mengklik padanya, dan klik Mainkan mesin maya di panel kanan

Langkah 10:

Pada menu but, gunakan kekunci anak panah untuk menatal ke bawah ke Pemasangan grafik dan tekan enter.

Langkah 11:

Skrin seterusnya akan meminta anda memilih bahasa pilihan anda, anda boleh menggunakan tetikus untuk memilih ini, kemudian klik Teruskan.

Langkah 12:

Pada skrin seterusnya, pilih lokasi anda dan tekan Terus.

Sekarang akan meminta peta utama standard anda. Sekiranya anda menggunakan papan kekunci bahasa Inggeris Amerika standard, klik saja Teruskan.

Langkah 13:

Tunggu sehingga Kali selesai mengesan perkakasan di komputer anda. Selama ini, anda mungkin akan disajikan dengan skrin ini:

Langkah 14:

Cukup tekan Teruskan dan pilih Jangan konfigurasi rangkaian pada masa ini di skrin seterusnya.

Langkah 15:

Anda sekarang akan diminta memberikan nama host, seperti nama komputer. Anda boleh memasukkan apa sahaja yang anda mahu, atau anda boleh membiarkannya sebagai kali. Setelah selesai, tekan Teruskan.

Langkah 16:

Kali sekarang akan meminta anda memasukkan kata laluan untuk akaun root (utama). Pastikan anda dapat mengingat kata laluan ini dengan mudah, jika anda terlupa, anda perlu memasang semula Kali. Tekan Terus setelah anda memasukkan dan memasukkan semula kata laluan pilihan anda.

Langkah 17:

Langkah seterusnya akan meminta zon waktu anda, pilih dan klik Teruskan.

Langkah 18:

Tunggu sehingga Kali mengesan partisi cakera. Apabila anda diberi langkah seterusnya, pilih Dipandu - gunakan keseluruhan cakera. (ini biasanya merupakan pilihan teratas) kemudian klik Teruskan.

Langkah 19:

Pemasang sekarang akan mengesahkan bahawa anda mahu menggunakan partition ini. Tekan Teruskan

Satu soalan lagi mengenai partisi akan muncul. Pilih pilihan yang mengatakan Semua fail dalam satu partisi dan tekan Teruskan.

Langkah 20:

Sahkan bahawa anda ingin membuat perubahan ini dengan memilih Selesaikan partition dan tulis perubahan pada cakera. Kemudian tekan Teruskan.

Langkah 21:

Soalan terakhir! Sahkan bahawa anda benar-benar ingin membuat perubahan ini dengan memindahkan titik ke Ya dan tekan Terus.

Langkah 22:

Baiklah, Kali telah selesai memasang dan sekarang anda akan disajikan dengan tetingkap yang bertanya kepada anda mengenai cermin rangkaian. Anda hanya boleh memilih Tidak dan tekan Terus.

Langkah 23:

Selepas beberapa minit, pemasang akan bertanya kepada anda sama ada anda mahu memasang boot loader GRUB. Klik Ya dan Teruskan.

Langkah 24:

Setelah dimulakan semula, dan anda ditunjukkan dengan skrin "log masuk", klik "Lain-lain …

Langkah 25:

Ketik root nama pengguna di dalam kotak dan tekan Enter atau klik "Log In,"

Langkah 26:

Pada skrin seterusnya, ketik kata laluan yang anda buat sebelumnya, dan tekan Enter atau klik "Log In" sekali lagi.

Langkah 27:

Sekiranya anda menaip kata laluan / nama pengguna dengan tidak betul, anda akan mendapat mesej ini

Langkah 28:

Cuba lagi, dan ingat untuk menggunakan kata laluan yang anda buat sebelumnya.

Langkah 29:

ANDA SEKARANG MEMASANG KALI LINUX WOW:):):):).

Langkah 30: MULAI HACKING !!!!!!!

Mulakan Kali Linux dan log masuk, lebih baik sebagai root.

Langkah 31:

Pasangkan penyesuai wayarles berkemampuan suntikan anda, (Kecuali kad komputer anda menyokongnya). Sekiranya anda menggunakan Kali di VMware, maka anda mungkin perlu menyambungkan kad melalui ikon di menu peranti.

Langkah 32:

Putuskan sambungan dari semua rangkaian tanpa wayar, buka Terminal, dan ketik airmon-ng

Ini akan menyenaraikan semua kad wayarles yang menyokong mod monitor (bukan suntikan). Sekiranya tidak ada kad yang tercantum, cuba cabut dan sambungkan semula kad tersebut dan periksa bahawa ia menyokong mod monitor. Anda boleh memeriksa sama ada kad menyokong mod monitor dengan menaip ifconfig di terminal lain, jika kad tersebut disenaraikan dalam ifconfig, tetapi tidak muncul dalam airmon-ng, maka kad tersebut tidak menyokongnya. Anda dapat melihat di sini bahawa kad saya menyokong mod monitor dan ia disenaraikan sebagai wlan0.

Langkah 33:

Ketik permulaan airmon-ng diikuti dengan antara muka kad wayarles anda. saya adalah wlan0, jadi perintah saya adalah: airmon-ng mula wlan0

Mesej "(mod monitor diaktifkan)" bermaksud bahawa kad berjaya dimasukkan ke dalam mod monitor. Perhatikan nama antara muka monitor baru, mon0.

EDIT: Bug yang baru-baru ini ditemui di Kali Linux menjadikan airmon-ng menetapkan saluran sebagai "-1" tetap semasa anda pertama kali mengaktifkan mon0. Sekiranya anda menerima ralat ini, atau hanya tidak mahu mengambil kesempatan, ikuti langkah-langkah ini setelah mengaktifkan mon0: Type: ifconfig [antara muka kad wayarles] ke bawah dan tekan Enter. Gantikan [antara muka kad tanpa wayar] dengan nama antara muka yang anda aktifkan mon0; mungkin dipanggil wlan0. Ini melumpuhkan kad tanpa wayar dari menyambung ke internet, dan membolehkannya fokus pada mod monitor. Setelah anda melumpuhkan mon0 (melengkapkan bahagian wayarles tutorial), anda perlu mengaktifkan wlan0 (atau nama antara muka tanpa wayar), dengan menaip: ifconfig [antara muka kad wayarles] ke atas dan menekan Enter.

Langkah 34:

Ketik airodump-ng diikuti dengan nama antara muka monitor baru, yang mungkin mon0

Sekiranya anda menerima ralat "saluran tetap -1", lihat Edit di atas.

Langkah 35:

Airodump kini akan menyenaraikan semua rangkaian tanpa wayar di kawasan anda, dan banyak maklumat berguna mengenai mereka. Cari rangkaian atau rangkaian yang anda mempunyai kebenaran untuk ujian penetrasi. Setelah anda melihat rangkaian anda dalam senarai yang sentiasa ada, tekan Ctrl + C pada papan kekunci anda untuk menghentikan prosesnya. Perhatikan saluran rangkaian sasaran anda.

Langkah 36:

Salin BSSID rangkaian sasaran

Sekarang ketik arahan ini: airodump-ng -c [channel] --bssid [bssid] -w / root / Desktop / [monitor monitor] Ganti [saluran] dengan saluran rangkaian sasaran anda. Tampal BSSID rangkaian di mana [bssid] berada, dan ganti [monitor antara muka] dengan nama antara muka yang didayakan monitor anda, (mon0).

Perintah lengkap akan kelihatan seperti ini: airodump-ng -c 10 --bsid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0

Sekarang tekan enter.

Langkah 37:

Airodump dengan sekarang hanya memantau rangkaian sasaran, yang memungkinkan kami menangkap maklumat yang lebih spesifik mengenainya. Apa yang sebenarnya kami lakukan sekarang ialah menunggu perangkat menyambung atau menyambung kembali ke rangkaian, memaksa penghala untuk mengirim jabat tangan empat arah yang perlu kami tangkap untuk memecahkan kata laluan. Juga, empat fail akan muncul di desktop anda, di sinilah jabat tangan akan disimpan ketika ditangkap, jadi jangan padamkannya! Tetapi kita sebenarnya tidak akan menunggu peranti menyambung, tidak, bukan itu yang dilakukan oleh penggodam yang tidak sabar. Kami sebenarnya akan menggunakan alat keren lain milik suite pesawat yang disebut aireplay-ng, untuk mempercepat prosesnya. Daripada menunggu peranti disambungkan, penggodam menggunakan alat ini untuk memaksa peranti menyambung semula dengan menghantar paket deauthentication (deauth) ke peranti, membuatnya menganggap bahawa ia harus menyambung semula dengan penghala. Sudah tentu, agar alat ini berfungsi, mesti ada orang lain yang tersambung ke rangkaian terlebih dahulu, jadi tonton airodump-ng dan tunggu pelanggan muncul. Mungkin memerlukan masa yang lama, atau mungkin hanya sekejap sebelum yang pertama muncul. Sekiranya tidak ada yang muncul setelah menunggu lama, rangkaian mungkin kosong sekarang, atau anda jauh dari rangkaian.

Anda dapat melihat dalam gambar ini, bahawa pelanggan telah muncul di rangkaian kami, yang memungkinkan kami untuk memulakan langkah seterusnya.

Langkah 38:

biarkan airodump-ng berjalan dan buka terminal kedua. Di terminal ini, ketik perintah ini: aireplay-ng -0 2 -a [router bssid] -c [client bssid] mon0 The -0 adalah jalan pintas untuk mod deauth dan 2 adalah jumlah paket deauth yang akan dihantar. -a menunjukkan bssid titik akses (router), ganti [router bssid] dengan BSSID rangkaian sasaran, yang dalam kes saya, adalah 00: 14: BF: E0: E8: D5. -c menunjukkan pelanggan BSSID, yang dinyatakan dalam gambar sebelumnya. Ganti [client bssid] dengan BSSID klien yang bersambung, ini akan disenaraikan di bawah "STATION." Dan tentu saja, mon0 hanya bermaksud antara muka monitor, ubahnya jika milik anda berbeza. Perintah lengkap saya kelihatan seperti ini: aireplay-ng -0 2 -a 00: 14: BF: E0: E8: D5 -c 4C: EB: 42: 59: DE: 31 mon0

Langkah 39:

Setelah menekan Enter, anda akan melihat aireplay-ng mengirim paket, dan dalam beberapa saat, anda akan melihat mesej ini muncul di layar airodump-ng!

Langkah 40:

Ini bermaksud bahawa jabat tangan telah ditangkap, kata laluan berada di tangan penggodam, dalam beberapa bentuk atau yang lain. Anda boleh menutup terminal aireplay-ng dan tekan Ctrl + C di terminal airodump-ng untuk berhenti memantau rangkaian, tetapi jangan menutupnya tetapi sekiranya anda memerlukan beberapa maklumat kemudian.

Langkah 41:

Ini menyimpulkan bahagian luar tutorial ini. Mulai sekarang, prosesnya sepenuhnya di antara komputer anda, dan keempat-empat fail tersebut di Desktop anda. Sebenarnya, satu.cap, itu penting. Buka Terminal baru, dan ketik perintah ini: aircrack-ng -a2 -b [router bssid] -w [path to wordlist] /root/Desktop/*.cap -a adalah kaedah yang akan digunakan oleh aircrack untuk memecahkan jabat tangan, 2 = Kaedah WPA. -b bermaksud bssid, ganti [router bssid] dengan BSSID penghala sasaran, saya adalah 00: 14: BF: E0: E8: D5. -w bermaksud senarai kata, ganti [jalan ke senarai kata] dengan jalan ke senarai kata yang telah anda muat turun. Saya mempunyai senarai perkataan yang disebut "wpa.txt" di folder root. /root/Desktop/*.cap adalah jalan ke fail.cap yang mengandungi kata laluan, * bermaksud wild card di Linux, dan kerana saya menganggap bahawa tidak ada fail.cap lain di Desktop anda, ini harus berfungsi dengan baik caranya. Perintah lengkap saya kelihatan seperti ini: aircrack-ng -a2 -b 00: 14: BF: E0: E8: D5 -w /root/wpa.txt /root/Desktop/*.cap

Sekarang tekan Enter

Langkah 42:

Aircrack-ng kini akan melancarkan proses memecahkan kata laluan. Walau bagaimanapun, ia hanya akan memecahkannya jika kata laluan terdapat dalam senarai perkataan yang telah anda pilih. Kadang-kadang, tidak. Sekiranya ini berlaku, tentu anda dapat mengucapkan tahniah kepada pemiliknya karena "tidak dapat ditembus", hanya, setelah anda mencuba setiap daftar kata yang mungkin digunakan atau dibuat oleh penggodam! Memecahkan kata laluan mungkin memerlukan masa yang lama bergantung pada ukuran senarai kata. Tambang pergi dengan cepat.

Langkah 43:

Frasa laluan ke rangkaian ujian kami adalah "tidak selamat", dan anda dapat melihat di sini bahawa kapal terbang menemukannya. Sekiranya anda menemui kata laluan tanpa perjuangan yang baik, maka ubah kata laluan anda, jika itu adalah rangkaian anda. Sekiranya anda melakukan ujian penembusan untuk seseorang, beritahu mereka untuk menukar kata laluannya secepat mungkin.

Langkah 44:

Sekiranya anda mahu melangkau semua langkah ini dan ingin menggodam dengan satu klik! Muat turun alat AutoWifiPassRetriever saya dari sini - geekofrandom.blogspot.com

Disyorkan:

NodeMcu ESP8266 Persediaan Kali Pertama Dengan Arduino IDE: 10 Langkah

NodeMcu ESP8266 Persediaan Kali Pertama Dengan Arduino IDE: Saya membuat peranti terkawal Twitch; konsol tersuai, pengawal, dan noyceventions lain! Siaran langsung setiap hari Rabu dan Sabtu pukul 21:00 EST di https://www.twitch.tv/noycebru, sorotan di TikTok @noycebru, dan anda boleh menonton tutorial di YouT

Jam Cosmo - Menukar Warna Setiap kali Angkasawan Memasuki Ruang: 8 Langkah (dengan Gambar)

Jam Cosmo - Menukar Warna Setiap kali Angkasawan Masuk ke Ruang: Hai! Adakah anda peminat ruang? Sekiranya ya maka hi-fi! Saya suka ruang dan astronomi. Jelas saya bukan angkasawan untuk pergi ke sana dan melihat alam semesta dengan lebih dekat. Tetapi setiap kali saya mengetahui bahawa seseorang dari bumi telah mengembara ke langit, saya mendapat inspirasi

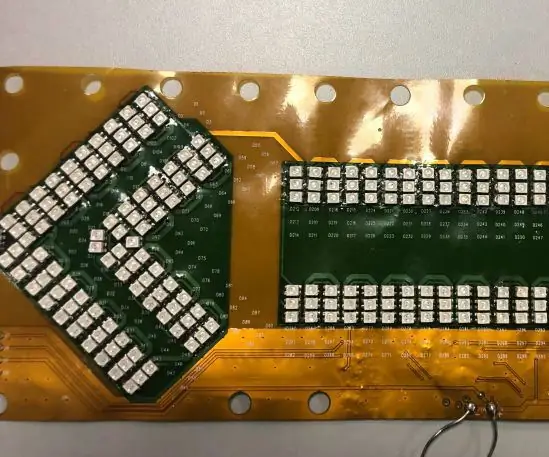

Kali Pertama Melukis Papan Lembut: 3 Langkah

Kali Pertama Melukis Papan Lembut: Memilih perkara yang baru sahaja dilakukan, perlu membuat papan ringan, yang diperlukan agar terang, lentur, berwarna dan jauh (semua bahan dibeli dari jotrin.com). Penyelesaian pertama adalah memikirkan lampu RGB 3W. Kekuatan tinggi ini

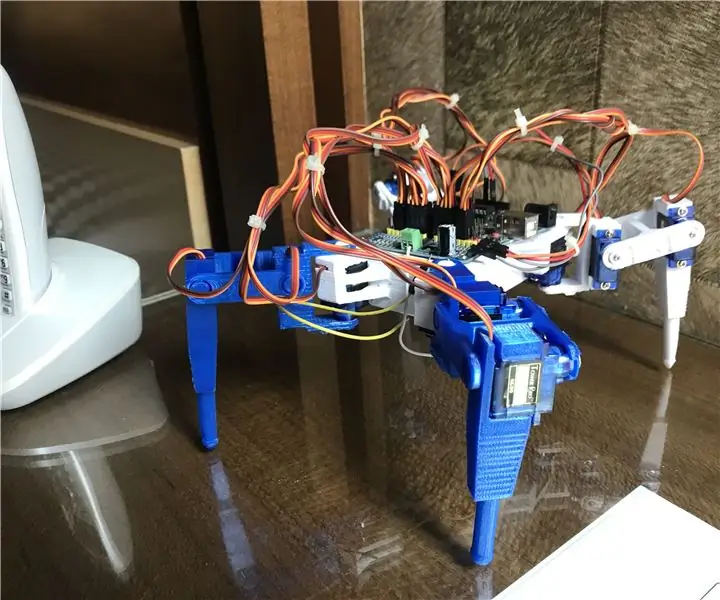

3D Bercetak empat kali ganda: 6 Langkah

3D Printed Quadruped: Ini adalah projek pertama saya dengan percetakan 3D. Saya mahu membuat Quadruped murah dengan semua operasi. Saya menjumpai banyak projek di internet yang serupa tetapi ia lebih mahal. Dan tidak ada projek ini yang mereka ajarkan mengenai bagaimana merancang sesuatu

Jangan sekali-kali Menaip Instruktif Lagi Menggunakan Jott: 4 Langkah

Jangan sekali-kali Menaip Instruktif Lagi Menggunakan Jott: Adakah anda sakit dan bosan menaip arahan anda? Bagaimana jika anda hanya boleh mengatakannya? Dengan Jott anda boleh. Jott adalah perkhidmatan percuma yang mentranskripsikan suara anda ke dalam teks. Anda kemudian boleh mengambil teks itu dan menyalinnya ke instruksional tanpa pernah